Dlaczego błędna konfiguracja sieci bezprzewodowej w hotelach jest niebezpieczna?

Dostęp do szybkiego i niezawodnego Wi-Fi stał się standardem w hotelach, jednak nieodpowiednia konfiguracja sieci może stanowić poważne zagrożenie. Wiele hoteli nie zdaje sobie sprawy z ryzyk związanych z brakiem odpowiednich zabezpieczeń, co może prowadzić do naruszenia prywatności gości oraz kompromitacji bezpieczeństwa całej infrastruktury hotelowej.

W dzisiejszej erze cyfrowej bezpieczny dostęp do Wi-Fi stał się nieodzownym elementem usług hotelowych. W tym artykule omówimy, dlaczego błędna konfiguracja sieci bezprzewodowej w hotelach stanowi poważne zagrożenie i jak ważne jest dbanie o bezpieczeństwo sieci dla ochrony gości oraz infrastruktury.

1. Dostęp bez kontroli

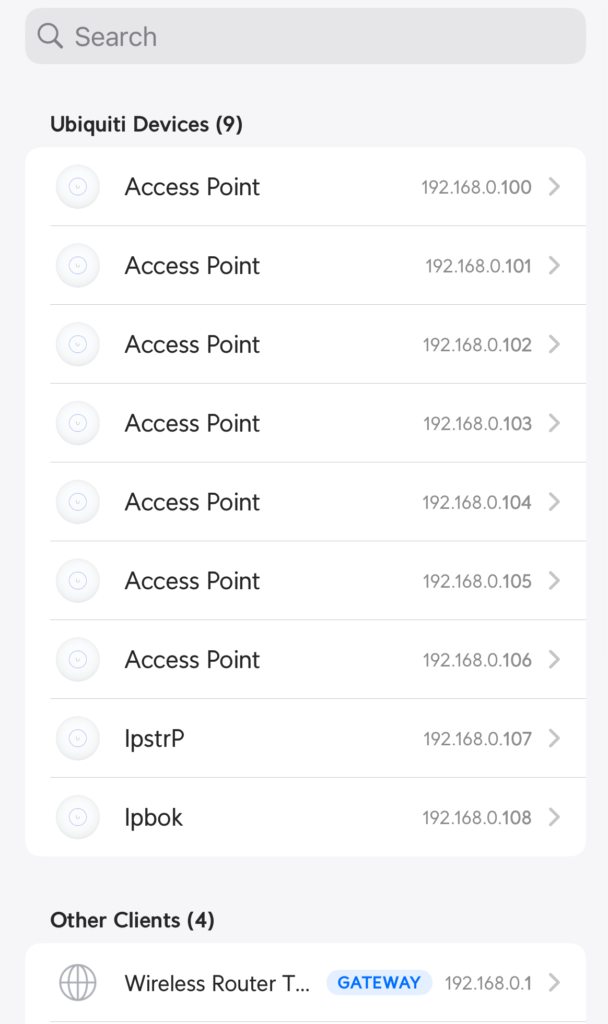

Na zdjęciach zauważyć można liczne punkty dostępowe (ang. Access Point), każdy z przypisanym adresem IP. W sieciach hotelowych goście mogą bez większych problemów połączyć się z dostępem do Internetu, jednak brak odpowiednich zabezpieczeń i konfiguracji może skutkować możliwością nieautoryzowanego dostępu do urządzeń sieciowych. Każdy z tych punktów dostępowych powinien być odpowiednio zabezpieczony, aby uniknąć prób nieautoryzowanego dostępu.

2. Brak segmentacji sieci

W sieci hotelowej urządzenia takie jak punkty dostępowe, routery, a nawet urządzenia podłączone przez gości, powinny być od siebie logicznie oddzielone, tworząc tzw. VLAN-y (Virtual Local Area Networks). Na przedstawionych zdjęciach nie ma oznak segmentacji sieci, co może prowadzić do sytuacji, gdzie jeden gość może mieć dostęp do urządzeń i danych drugiego. Przykładowo, nieodpowiednia konfiguracja pozwalająca na pełny dostęp między urządzeniami może spowodować, że nieświadomi goście są narażeni na ataki typu „man-in-the-middle” (MITM) czy dostęp do ich urządzeń przez innych użytkowników tej samej sieci.

3. Brak monitorowania aktywności

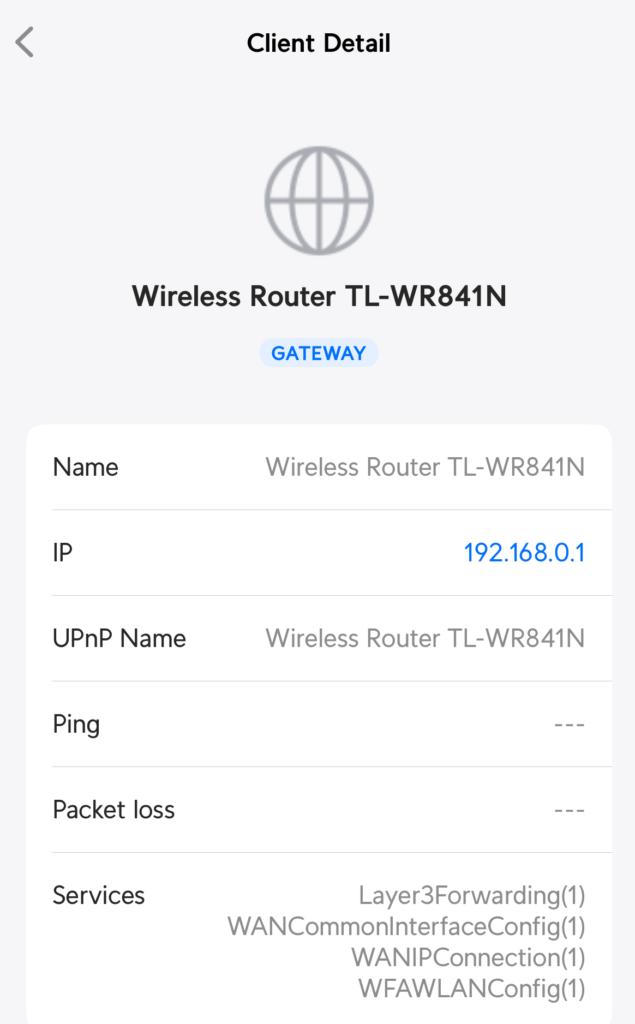

Na screenie widoczna jest pełna informacja dotycząca modelu routera TL-WR841N pełniącym funkcję bramy. Nie udostępniamy informacji dot. firmware i podatności wyłącznie z uwagi na Regularne monitorowanie aktywności sieciowej jest kluczowe, aby wykrywać i zapobiegać próbom nieautoryzowanego dostępu. Brak takiego monitoringu oraz brak zapisów logów, które pozwalają na śledzenie aktywności sieciowej, sprawia, że trudno jest wykryć wszelkie podejrzane działania. Bez monitorowania nie można też zauważyć, gdy urządzenie w sieci zostanie zainfekowane, co mogłoby mieć poważne konsekwencje dla całej infrastruktury hotelowej.

4. Ujawnienie prywatnych danych gości

Niewłaściwa konfiguracja sieci może prowadzić do niezamierzonego ujawnienia danych gości. Na przykład, jeśli sieć jest nieodpowiednio zabezpieczona lub dostęp do niej jest zbyt łatwy, osoby o złych intencjach mogą próbować przechwytywać ruch sieciowy, co może prowadzić do pozyskania danych logowania, informacji osobistych czy nawet przechwytywania sesji bankowych.

5. Ryzyko związane z urządzeniami IoT i innymi systemami hotelowymi

Wiele nowoczesnych hoteli wdraża inteligentne urządzenia IoT, które zarządzają oświetleniem, klimatyzacją czy zamkami do drzwi w pokojach. Jeżeli te urządzenia są częścią tej samej, źle zabezpieczonej sieci, stanowią łatwy cel dla cyberprzestępców. Skuteczny atak na takie urządzenia może doprowadzić do utraty kontroli nad nimi lub nawet pełnej kompromitacji systemu zarządzania hotelem, co zagraża bezpieczeństwu wszystkich gości i pracowników.

6. Realne zagrożenia błędnie skonfigurowanej sieci bezprzewodowej:

Przy nieprawidłowej konfiguracji sieci bezprzewodowej w hotelach istnieje szereg realnych zagrożeń, które mogą narazić gości oraz infrastrukturę hotelową na poważne ryzyko. Poniżej znajdują się najczęściej występujące zagrożenia oraz konkretne sposoby ataków:

- Atak typu „Man-in-the-Middle” (MITM)

- Opis zagrożenia: Atak MITM polega na przechwyceniu ruchu sieciowego między użytkownikiem (gościem hotelu) a siecią. Napastnik umieszcza swoje urządzenie między ofiarą a routerem, przez co wszystkie dane przesyłane między nimi mogą zostać odczytane lub zmodyfikowane.

- Przykład zagrożenia: Gość loguje się do swojej bankowości internetowej, nie wiedząc, że napastnik przechwycił ruch. Przestępca może przechwycić dane logowania, a nawet manipulować transakcjami bankowymi.

- Środki zapobiegawcze:

- Wdrożenie szyfrowania WPA3 oraz HTTPS na stronach wewnętrznych hotelu.

- Segmentacja sieci, by separować ruch gości od urządzeń administracyjnych.

- Implementacja mechanizmów VPN dla wrażliwych danych.

- Fałszywe punkty dostępowe (ang. Evil Twin Attack)

- Opis zagrożenia: Napastnik tworzy fałszywy punkt dostępowy o takiej samej nazwie (SSID), jak sieć hotelowa, aby przyciągnąć gości do połączenia się z nim zamiast z prawdziwą siecią. Gdy gość łączy się z tym fałszywym punktem dostępowym, cały jego ruch może być monitorowany i przechwytywany.

- Przykład zagrożenia: Gość łączy się z fałszywym punktem dostępowym i loguje się do skrzynki e-mail, nieświadomy, że jego dane są przechwytywane przez napastnika.

- Środki zapobiegawcze:

- Zastosowanie uwierzytelniania 802.1X, które uniemożliwia nieautoryzowanym urządzeniom uzyskanie dostępu do sieci.

- Edukacja gości, by zawsze sprawdzali, czy są połączeni z właściwą siecią, np. poprzez porównanie SSID z informacjami dostępnymi w recepcji.

- Monitorowanie obecności fałszywych punktów dostępowych przy pomocy narzędzi do analizy Wi-Fi.

- Atak na urządzenia IoT

- Opis zagrożenia: Wiele nowoczesnych hoteli wykorzystuje urządzenia IoT do zarządzania oświetleniem, klimatyzacją czy zamkami do drzwi. Niewystarczająca segmentacja sieci lub brak zabezpieczeń powoduje, że napastnicy mogą uzyskać dostęp do tych urządzeń.

- Przykład zagrożenia: Przestępca może uzyskać dostęp do systemu zarządzania zamkami elektronicznymi w pokojach, co pozwala na manipulację drzwiami i dostęp do pokoi gości.

- Środki zapobiegawcze:

- Segmentacja sieci dla urządzeń IoT oraz oddzielenie ich od sieci dostępnej dla gości.

- Regularne aktualizacje firmware’u urządzeń IoT oraz zabezpieczenia dostępu do nich.

- Podsłuchiwanie niezabezpieczonego ruchu (ang. Sniffing)

- Opis zagrożenia: W przypadku braku szyfrowania, ruch sieciowy gości może być łatwo podsłuchiwany przez każdego, kto ma dostęp do tej samej sieci Wi-Fi. Może to prowadzić do przechwytywania loginów, haseł i innych poufnych danych.

- Przykład zagrożenia: Gość wysyła e-maile zawierające poufne informacje, które zostają przechwycone przez przestępcę korzystającego z narzędzi do sniffingu.

- Środki zapobiegawcze:

- Wymuszenie użycia WPA3, co zapewnia silniejsze szyfrowanie ruchu sieciowego.

- Zachęcanie gości do korzystania z VPN podczas łączenia się z siecią hotelową.

- Regularne skanowanie sieci w celu wykrycia aktywności, które mogą sugerować sniffing.

- Atak na zasoby wspólne (ang. Rogue Access Attack)

- Opis zagrożenia: Brak segmentacji w sieci hotelowej może umożliwić jednemu gościowi dostęp do urządzeń innych gości, takich jak drukarki czy inne urządzenia wspólne. Napastnik może użyć tego dostępu do przechwytywania danych lub dostępu do poufnych zasobów.

- Przykład zagrożenia: Przestępca może uzyskać dostęp do urządzeń współdzielonych (np. drukarek), które przechowują informacje dotyczące rezerwacji lub dane osobowe innych gości.

- Środki zapobiegawcze:

- Segmentacja sieci w taki sposób, aby każde urządzenie gościa było izolowane i niedostępne dla innych użytkowników sieci.

- Monitorowanie ruchu w sieci w celu identyfikacji nieautoryzowanego dostępu.

- Atak z wykorzystaniem luk w oprogramowaniu routera (ang. Firmware Exploit)

- Opis zagrożenia: Starsze lub niezaktualizowane urządzenia sieciowe mogą mieć luki w zabezpieczeniach, które pozwalają napastnikom na przejęcie kontroli nad całym ruchem sieciowym.

- Przykład zagrożenia: Przestarzały router, taki jak TP-Link TL-WR841N widoczny na zdjęciu, może mieć znane luki, które przestępcy mogą wykorzystać, aby uzyskać dostęp do danych przesyłanych przez sieć hotelową.

- Środki zapobiegawcze:

- Regularna aktualizacja oprogramowania wszystkich urządzeń sieciowych.

- Używanie urządzeń od sprawdzonych producentów z wsparciem dla aktualizacji bezpieczeństwa.

- Implementacja firewalla w celu ograniczenia nieautoryzowanego ruchu i wykrywania podejrzanych działań.

Podsumowanie

Brak odpowiednich zabezpieczeń w sieci hotelowej może prowadzić do licznych zagrożeń, które zagrażają prywatności gości oraz stabilności infrastruktury. Aby temu zapobiec, BOIT oferuje kompleksowe rozwiązania w zakresie bezpieczeństwa sieci, które obejmują ochronę przed atakami MITM, fałszywymi punktami dostępowymi oraz zagrożeniami związanymi z urządzeniami IoT. Nasze usługi obejmują segmentację sieci, regularne aktualizacje, monitoring infrastruktury IT, aby zapewnić pełne bezpieczeństwo w hotelu.

Więcej informacji o naszych rozwiązaniach w zakresie bezpieczeństwa sieci znajdziesz na bezpieczenstwo sieci.